Система захисту інформації "Secret Net 4.0"

2. Система захисту інформації "Secret Net 4.0"

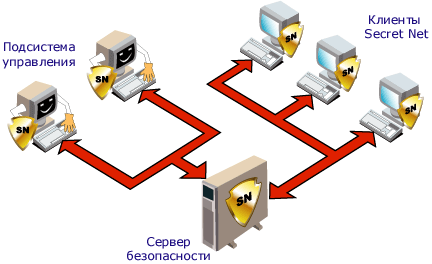

Мал. 2.1.

призначення:

Програмно-апаратний комплекс для забезпечення інформаційної безпеки в локальної обчислювальної мережі, робочі станції і сервери якої працюють під управлінням наступних операційних систем: Windows'9x (Windows 95, Windows 98 і їх модифікацій); Windows NT версії 4.0; UNIX MP-RAS версії 3.02.00.

Безпека робочих станцій і серверів мережі забезпечується за допомогою всіляких механізмів захисту:

Адміністратору безпеки надається єдине засіб управління всіма захисними механізмами, що дозволяє централізовано керувати і контролювати виконання вимог політики безпеки.

Вся інформація про події в інформаційній системі, що мають відношення до безпеки, реєструється в єдиному журналі реєстрації. Про спроби звершення користувачами неправомірних дій адміністратор безпеки дізнається негайно.

Існують засоби генерації звітів, попередньої обробки журналів реєстрації, оперативного управління віддаленими робочими станціями. Схема система захисту інформації "Secret Net 4.0" представлена на Рис. 2.1.

Компоненти Secret Net

Система Secret Net складається з трьох компонент:

Клієнтська частина Сервер безпеки Підсистема управління Особливістю системи Secret Net є клієнт-серверна архітектура, при якій серверна частина забезпечує централізоване зберігання і обробку даних системи захисту, а клієнтська частина забезпечує захист ресурсів робочої станції або сервера і зберігання керуючої інформації у власній базі даних.

Клієнтська частина системи захисту

Клієнт Secret Net (як автономний варіант, так і мережевою) встановлюється на комп'ютер, що містить важливу інформацію, будь то робоча станція в мережі або будь-якої сервер (в тому числі і сервер безпеки).

Основне призначення клієнта Secret Net:

Захист ресурсів комп'ютера від несанкціонованого доступу і розмежування прав зареєстрованих користувачів. Реєстрація подій, що відбуваються на робочій станції або сервері мережі, і передача інформації на сервер безпеки. Виконання централізованих та децентралізованих управляючих впливів адміністратора безпеки.

Клієнти Secret Net оснащуються засобами апаратної підтримки (для ідентифікації користувачів по електронним ідентифікаторів і управління завантаженням з зовнішніх носіїв).

сервер безпеки

Сервер безпеки встановлюється на виділений комп'ютер або контролер домену і забезпечує вирішення наступних завдань:

Ведення центральної бази даних (ЦБД) системи захисту, що функціонує під управлінням СУБД Oracle 8.0 Personal Edition і містить інформацію, необхідну для роботи системи захисту. Збір інформації про події, що відбуваються з усіх клієнтів Secret Net в єдиний журнал реєстрації та передача обробленої інформації підсистемі управління. Взаємодія з підсистемою управління та передача керуючих команд адміністратора на клієнтську частину системи захисту.

Підсистема управління Secret Net

Підсистема управління Secret Net встановлюється на робочому місці адміністратора безпеки і надає йому такі можливості:

Централізоване управління захисними механізмами клієнтів Secret Net. Стеження за усіма подіями мають відношення до безпеки інформаційної системи. Контроль дій співробітників в ІС організації та оперативне реагування на факти і спроби НСД. Планування запуску процедур копіювання ЦБД та архівування журналів реєстрації. Схема управління, реалізована в Secret Net, дозволяє управляти інформаційною безпекою в термінах реальної предметної області і в повній мірі забезпечити жорсткий розподіл повноважень адміністратора мережі і адміністратора безпеки.

Автономний і мережевий варіант

Система захисту інформації Secret Net випускається в автономному та мережевому варіантах.

Автономний варіант - складається тільки з клієнтської частини Secret Net і призначений для забезпечення захисту автономних комп'ютерів або робочих станцій і серверів мережі, що містять важливу інформацію. Мережевий варіант - складається з клієнтської частини, підсистеми управління, сервера безпеки і дозволяє реалізувати захист, як усіх комп'ютерів мережі, так і тільки тих робочих станцій і серверів, які зберігають і обробляють важливу інформацію. Причому в мережевому варіанті, завдяки наявності сервера безпеки і підсистеми управління, буде забезпечено централізоване управління і контроль роботи всіх комп'ютерів, на яких встановлені клієнти Secret Net.

Сфери застосування Secret Net

Основними сферами застосування системи Secret Net є:

Захист інформаційних ресурсів; Централізоване управління інформаційною безпекою; Контроль стану інформаційної безпеки.

Сертифікати Secret Net 4.0

Сімейство засобів захисту інформації Secret Net має всі необхідні сертифікати Гостехкомиссии Росії і Федерального агентства урядового зв'язку та інформації Росії.

Система захисту інформації Secret Net 4.0 сертифікована Держтехкомісії Росії по 3 класу захищеності. Це означає, що Secret Net 4.0 можна застосовувати для захисту інформації, що містить відомості, що становлять державну таємницю.

3. "Акорд 1.95"

Представлене виріб є одним з ряду програмно-апаратних комплексів захисту інформації сімейства "Акорд", що має і автономні, і мережеві версії, виконані на платах як для шини ISA, так і для шини РС1.

Комплекс "Акорд 1.95" забезпечує наступні функції захисту:

ідентифікація та аутентифікація користувачів; обмеження "часу життя" паролів і часу доступу користувачів до ПК; контроль цілісності програм і даних, в тому числі файлів ОС і службових областей жорсткого диска; розмежування доступу до інформаційних і апаратних ресурсів ПК; можливість тимчасового блокування ПК і гасіння екрану при тривалій неактивності користувача до повторного введення ідентифікатора; функціональне замикання інформаційних систем з виключенням можливості несанкціонованого виходу в ОС, завантаження з дискети і переривання контрольних процедур з клавіатури.Важливою відмінною рисою "Акорду" є те, що в ньому в повній мірі реалізований принцип відчуження контрольованого і контролюючого об'єктів один від одного. Контролер "Акорду" має власний процесор, який не тільки захищає від прочитання і модифікації флеш-пам'ять, де зберігаються ключі і контрольні суми, а й організовує виконання перевірки цілісності конфігурації системи ще до завантаження ОС.

Ще одна перевага "Акорду" - велика кількість атрибутів доступу до програм і файлів. Якщо в SecretNet їх три (дозвіл на читання, модифікацію і запуск завдання), то тут їх 11. Це дає адміністратору велику свободу в організації доступу користувачів до ресурсів ПК.

Вбудоване в контролер ПО забезпечує розбір найбільш популярних файлових систем: FAT12, FAT16, FAT32, NTFS, HPFS, FreeBSD. У комплект поставки крім контролера, зчитувача Touch Memory і двох ключів входить програмна оболонка "Акорд 1.95", інсталяційна програма і документація на дискетах. Загальну сприятливу оцінку трохи псує лише недостатньо докладна документація.

4. "ГРИМ-ДИСК"

Спільний продукт АТЗТ "НІІМВ" і ВАТ "Еліпс" цікавий своєю надійністю і простотою. Пристрій призначений для захисту даних на жорсткому диску з інтерфейсом IDE. "Прозоре" шифрування реалізовано на апаратному рівні IDE-інтерфейсу. Плата шифратора і жорсткий диск поміщені в знімний контейнер, завдяки чому їх можна в будь-який час легко витягти з комп'ютера і, наприклад, помістити в сейф. Спереду на контейнері укріплено пристрій зчитування ключів Touch Memory і сигнальні све-тодіоди. ПЗУ з інтерфейсом користувача знаходиться на мережний PCI-платі EtherNet NE2000.

Шифрування проводиться за алгоритмом ГОСТ 28147-89 (що знижує швидкість запису / зчитування даних на жорсткому диску на 40%) або за алгоритмом Vesta-2M (знижує швидкість на 20%). Слід зазначити, що алгоритм Vesta-2M не сертифікований ФАПСИ, і тому не може застосовуватися в держустановах, однак комерційним організаціям він доведеться вельми до речі.

Логіка роботи пристрою така: щоб "грим-ДИСК" став доступний, користувач повинен ідентифікувати себе за допомогою Touch Memory, ввести пароль під час роботи лічильника-таймера BIOS і натиснути <Enter>. Після завантаження операційної системи "грим-ДИСК" готовий до роботи. Для ОС він є звичайним жорстким диском, який можна встановити і як провідне, і як ведене пристрій. Всі записані на ньому дані будуть недоступними для сторонніх після перезавантаження або виключення живлення комп'ютера. Якщо ж доступ до закритих даних не потрібний, ніяких спеціальних дій з ПК проводити не треба: завантажившись як завжди, т. Е. Не докладаючи ідентифікатора, ви "грим-ДИСК" не побачите.

Пристрій просто і зручно у зверненні. Воно напевно зацікавить деякі комерційні організації, проте необхідно враховувати наступні моменти. Заміна жорсткого диска не може бути виконана власником комп'ютера - для цього буде потрібно звертатися до виробника. Крім того, гарною лазівкою до секретів законного користувача для витонченого зловмисника може стати процедура скидання даних (свопінгу) на системний диск. У комплект поставки входять осередок "грим-ДИСК", контейнер з форм-фактором 5,25 дюйма, що зчитує, таблетка Touch Memory, 20-Гбайт жорсткий диск Seagate, мережева плата з ПЗУ.

розділ: Інформатика

Кількість знаків з пробілами: +62272

Кількість таблиць: 1

Кількість зображень: 7

... документообігу · Програмно-апаратний комплекс для захисту від несанкціонованого доступу «SecretNet 5.0» · Брандмауер «Континент» · Сервер Структура розбиття робіт АМ Створення Комплексної системи захисту інформації Дані заходи реалізуються шляхом виконання ряду послідовних робіт, які представлені в розділі «Структура розбиття робіт ». 4. ...

... і розміщення засобів захисту інформації, при яких забезпечується необхідний рівень захищеності підприємства від реального спектру загроз безпеки. Завдання синтезу системи захисту інформації на підприємстві повинна проводитися на основі кількісних показників, повно і достовірно відображають рівень інформаційної безпеки підприємства. 1 Оцінка ймовірності несанкціонованого доступу на ...

... на безпеку підприємницької структури; - оцінки ефективності зусиль, спрямованих на забезпечення безпеки бізнесу; - створення автоматизованої інформаційної системи та інформаційної бази як ефективних засобів захисту. Способи отримання інформація про організацію: - вивчення офіційних документів організації; - аналіз відомостей, розповсюджуваних або надаються самій ...

... до Інтернету. Це призводить до появи вад, не виявлених при сертифікації захищених обчислювальних систем, що вимагає безперервної доопрацювання ОС. Інженерно-технічне забезпечення системи захисту інформації призначене для пасивного і активної протидії засобам технічної розвідки і формування рубежів охорони території, будівлі, приміщень та обладнання за допомогою комплексів ...