Класифікація загроз інформаційній безпеці

При формулюванні визначення інформаційної безпеки автоматизованих систем ми згадували поняття загрози. Зупинимося на ньому трохи докладніше.

Зауважимо, що в загальному випадку під загрозою прийнято розуміти

потенційно можлива подія, дія, процес або явище, яке

може привести до нанесення збитку чиїмось інтересам. В свою чергу,

загроза інформаційній безпеці автоматизованої системи - це

можливість реалізації впливу на інформацію, оброблювану в

автоматізірованнойсістеме, що приводить до порушення

конфіденційності, цілісності або доступності цієї інформації, а також можливість впливу на компоненти автоматизованої системи, що приводить до їх втрати, знищення або збою функціонування.

Класифікація загроз може бути проведена по безлічі ознак. Найбільш поширені з них.

За природою виникнення прийнято виділяти природні та штучні загрози. Природними прийнято називати загрози, що виникли в результаті впливу на автоматизовані системи об'єктивних фізичних процесів або стихійних природних явищ, що не залежать від людини. У свою чергу, штучні загрози викликані дією людського фактора.

Прикладами природних загроз можуть служити пожежі, повені, цунамі, землетруси і т.д. Неприємна особливість таких загроз надзвичайна складність або навіть неможливість їх прогнозування. За ступенем навмисності виділяють випадкові і навмисні загрози. Випадкові загрози бувають обумовлені недбалістю або ненавмисними помилками персоналу. Навмисні загрози зазвичай виникають в результаті спрямованої діяльності зловмисника.

Як приклади випадкових загроз можна привести

ненавмисний введення помилкових даних, ненавмисну псування

обладнання. Прімерпреднамеренной загрози проникнення

зловмисника на територію, що охороняється з порушенням встановлених правил фізичного доступу.

Залежно від джерела загрози прийнято виділяти:

-Загроза, джерелом яких є природне середовище. Приклади таких загроз - пожежі, повені та інші стихійні лиха.

-Загроза, джерелом яких є людина. Прикладом такої загрози може служити впровадження агентів до лав персоналу автоматизованих систем з боку конкуруючої організації.

- Загрози, джерелом яких є санкціоновані програмно

апаратні средства.Прімер такої загрози некомпетентне

використання системних утиліт.

- Загрози, джерелом яких є несанкціоновані програмно-апаратні засоби. До таких загроз можна віднести, наприклад, впровадження

в систему кейлогерів, Кейлоггер (анг. Keylogger key (stroke) - натиснення на клавішу і англ. logger - реєструючий пристрій) - це програмний продукт (модуль) або апаратний пристрій, що реєструє кожне натискання клавіші на клавіатурі комп'ютера. Відповідно до положення джерела загрози виділяють:

- Загрози, джерело яких розташований поза контрольованої зони. приклади

таких загроз - перехоплення побічних електромагнітних випромінювань (ПЕМВН)

або перехоплення даних, переданих по каналах зв'язку; дистанційна фото і відеозйомка; перехоплення акустичної інформації з використанням спрямованих мікрофонів.

- Загрози, джерело яких розташований в межах контрольованої зони. Прикладами подібних загроз можуть служити застосування підслуховуючих пристроїв розкрадання носіїв, які містять конфіденційну інформацію.

За ступенем впливу на автоматизовані системи виділяють пасивні і активні загрози. Пасивні загрози при реалізації не здійснюють ніяких змін в складі і структурі автоматизованих систем.

Реалізація активних загроз, навпаки, порушує структуру автоматизованої системи. Прикладом пасивної загрози може служити несанкціоноване копіювання файлів з даними.

За способом доступу до ресурсів автоматизованих систем виділяють:

-Загроза, що використовують стандартний доступ. Приклад такої загрози -несанкціонірованное отримання пароля шляхом підкупу, шантажу, погроз або фізичного насильства по відношенню до законного володаря.

-Загроза, що використовують нестандартний шлях доступу. Приклад такої загрози

-використання не декларувати можливостей засобів захисту. Критерії класифікації загроз можна продовжувати, однак на практиці найчастіше використовується наступна основна класифікація загроз, яка грунтується на трьох введених раніше базових властивостях, що захищається:

- Загрози нарушеніяконфіденціальності інформації, в результаті реалізації яких інформаціястановітся доступною суб'єкту, що не має в своєму розпорядженні повноваженнями дляознакомленія з нею.

- Загрози порушення целостностіінформаціі, до яких відноситься будь-яке зловмисне перекручування інформації, що обробляється з використанням автоматизованих систем.

- Загрози порушення доступностіінформаціі, що виникають в тих випадках, коли доступ до деякого ресурсуавтоматізірованной системі для легальних користувачів блокіруется.Отметім, що реальні загрози інформаційній безпеці далеко не всегдаможно строго віднести до якоїсь однієї з перерахованих категорій. Так, наприклад, загроза розкрадання носіїв інформації може бути при определённихусловіях віднесена до всіх трьох категоріях. Зауважимо, що перечісленіеугроз, характерних для тієї чи іншої автоматизованої системи, являетсяважним етапом аналізу вразливостей автоматизованих систем, що проводиться, наприклад, в рамках аудиту інформаційної безпеки, і створює базу дляпоследующего проведення аналізу ризиків.

Виділяють два основні методи перерахування загроз:

- Побудова довільних спісковугроз. можливі загрози

виявляються експертним шляхом і фіксуються випадковим і

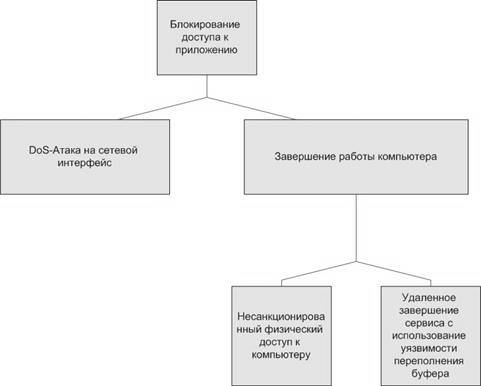

неструктурованих чином. Для даного підходу характерні неповнота іпротіворечівость отриманих результатів. - Побудова дерев угроз.Угрози описуються у вигляді одного або

декількох дерев. Деталізація загроз здійснюється зверху вниз, і вконечном підсумку кожен лист дерева дає опис конкретної загрози. Междуподдеревьямі в разі необхідності можуть бути організовані логіческіесвязі. Розглянемо як приклад дерево загрозу блокування доступу ксетевому додатком (рис. 1.2.).

Мал. 1.2. Приклад дерева загроз

Як бачимо, блокування доступу до додатка може відбутися або в результаті реалізації DoS-атаки на мережевий інтерфейс, або в результаті завершення роботи комп'ютера. У свою чергу, завершення роботи комп'ютера може відбутися або внаслідок несанкціонованого фізичного доступу зловмисника до комп'ютера, або в результаті використання зловмисником уразливості, що реалізує атаку на переповнення буфера.

Статті до прочитання:

Детективи 2016УГРОЗА! Фільми 2016, детектив

Схожі статті:

Класифікація загроз безпеки інформації

Відома велика кількість різнопланових загроз безпеки інформації різного походження. В якості критеріїв розподілу безлічі загроз на класи ...

Види загроз безпеки ЕІС

ЗАБЕЗПЕЧЕННЯ ДОСТОВІРНОСТІ ІНФОРМАЦІЇ У ЕІС ВИДИ ЗАГРОЗ БЕЗПЕКИ ЕІС Поряд з інтенсивним розвитком обчислювальних засобів і систем передачі інформації ...